Geekflare est soutenu par notre public. Nous pouvons gagner des commissions d'affiliation en achetant des liens sur ce site.

-

7 bibliothèques Python GUI pour vous aider à créer de meilleures interfaces utilisateur plus rapidement

Python est un langage de programmation interprété à usage général dont la popularité et l'utilisation ne cessent de croître au sein de la communauté des développeurs.

7 bibliothèques Python GUI pour vous aider à créer de meilleures interfaces utilisateur plus rapidement

Python est un langage de programmation interprété à usage général dont la popularité et l'utilisation ne cessent de croître au sein de la communauté des développeurs. -

Comment installer Linux sur Chromebook : guide étape par étapePoussez votre Chromebook à ses limites avec la puissance de Linux. Ici, nous explorons des instructions étape par étape sur la façon d'installer Linux sur Chromebook.

-

Comment utiliser les commandes Linux Cat (avec exemples)cat est l'une des commandes les plus utilisées sous Linux mais connaissez-vous vraiment la commande cat ? Apprenez les bases ainsi que des exemples avancés de la commande cat sous Linux.

-

Comment utiliser $lookup dans MongoDBVous voulez apprendre à utiliser $lookup dans MongoDB ? Ce guide vous montrera tout ce que vous devez savoir !

-

Comment réparer une erreur fatale détectée par PNP : causes, correctifs et préventionVous vous demandez comment corriger l'erreur PNP_Detected_Fatal_Error sous Windows. Ici, nous allons partager les étapes que vous devez suivre pour vous débarrasser du message d'erreur.

-

10 meilleurs logiciels de serveur multimédia Linux à utiliser en 2023Vous voulez diffuser vos fichiers multimédias n'importe où, n'importe quand ? Ici, nous explorons certains des meilleurs logiciels de serveur multimédia Linux pour profiter des fichiers multimédias sur le réseau.

-

Comment sécuriser votre routeur contre les attaques de botnet Mirai

Ne laissez pas le botnet Mirai attaquer votre réseau ou vos appareils ! Apprenez à protéger votre routeur contre les attaques de botnet Mirai !

Comment sécuriser votre routeur contre les attaques de botnet Mirai

Ne laissez pas le botnet Mirai attaquer votre réseau ou vos appareils ! Apprenez à protéger votre routeur contre les attaques de botnet Mirai ! -

Décodage de la couverture du code : types, outils et meilleures pratiques

Vous souhaitez améliorer l'efficacité des tests de code source ? Ici, vous apprendrez à démarrer avec la couverture de code et à trouver le bon outil pour la couverture de code.

Décodage de la couverture du code : types, outils et meilleures pratiques

Vous souhaitez améliorer l'efficacité des tests de code source ? Ici, vous apprendrez à démarrer avec la couverture de code et à trouver le bon outil pour la couverture de code. -

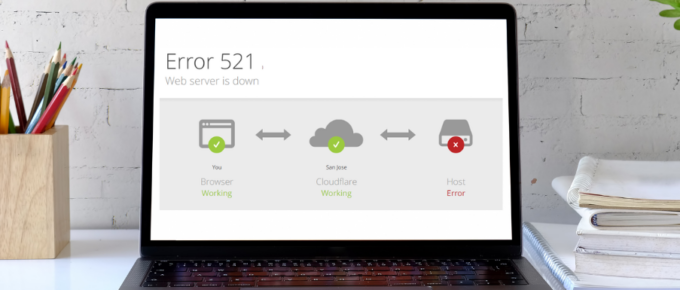

Correction de l'erreur 521 : comment restaurer rapidement les fonctionnalités de votre site Web

Vous voulez corriger l'erreur 521 sur votre site Web ? Ce guide explique les causes courantes et fournit des méthodes pour dépanner et résoudre l'erreur 521.

Correction de l'erreur 521 : comment restaurer rapidement les fonctionnalités de votre site Web

Vous voulez corriger l'erreur 521 sur votre site Web ? Ce guide explique les causes courantes et fournit des méthodes pour dépanner et résoudre l'erreur 521. -

Comment utiliser la défense en profondeur pour protéger vos données

Vous souhaitez protéger les ressources informatiques critiques contre diverses attaques ? Ici, nous explorons Defense in Depth, une stratégie de cybersécurité pour protéger les données sensibles.

Comment utiliser la défense en profondeur pour protéger vos données

Vous souhaitez protéger les ressources informatiques critiques contre diverses attaques ? Ici, nous explorons Defense in Depth, une stratégie de cybersécurité pour protéger les données sensibles. -

Comment protéger vos comptes en ligne contre les attaques par credential stuffing

Le credential stuffing est en hausse. Continuez à lire pour en savoir plus sur les attaques de credential stuffing et sur la façon de les empêcher de se produire dans votre entreprise.

Comment protéger vos comptes en ligne contre les attaques par credential stuffing

Le credential stuffing est en hausse. Continuez à lire pour en savoir plus sur les attaques de credential stuffing et sur la façon de les empêcher de se produire dans votre entreprise. -

8 meilleurs logiciels AMDE pour l'analyse des risques en 2023

Vous souhaitez gérer et surveiller les activités de test ? Ici, nous explorons certains des meilleurs logiciels AMDE pour garantir une analyse des risques et des tests de haute qualité des produits.

8 meilleurs logiciels AMDE pour l'analyse des risques en 2023

Vous souhaitez gérer et surveiller les activités de test ? Ici, nous explorons certains des meilleurs logiciels AMDE pour garantir une analyse des risques et des tests de haute qualité des produits. -

CIEM : Qu'est-ce que c'est et son rôle dans la sécurité du cloud ?

Cloud Infrastructure Entitlement Management (CIEM) fournit un contrôle d'accès et une gouvernance granulaires pour les ressources cloud. Assurez la sécurité et la conformité en toute simplicité. En savoir plus maintenant !

CIEM : Qu'est-ce que c'est et son rôle dans la sécurité du cloud ?

Cloud Infrastructure Entitlement Management (CIEM) fournit un contrôle d'accès et une gouvernance granulaires pour les ressources cloud. Assurez la sécurité et la conformité en toute simplicité. En savoir plus maintenant ! -

La chasse aux menaces expliquée en 5 minutes ou moins

Prenez de l'avance sur les acteurs malveillants grâce à la chasse aux menaces. Apprenez-en plus sur les principes fondamentaux de la chasse aux menaces grâce à notre guide complet.

La chasse aux menaces expliquée en 5 minutes ou moins

Prenez de l'avance sur les acteurs malveillants grâce à la chasse aux menaces. Apprenez-en plus sur les principes fondamentaux de la chasse aux menaces grâce à notre guide complet. -

Apache Hive expliqué en 5 minutes ou moins [+5 ressources d'apprentissage]

Apache Hive est utilisé pour traiter rapidement et facilement d'énormes quantités de données. Apprenez tout sur cette plateforme puissante dans ce guide !

Apache Hive expliqué en 5 minutes ou moins [+5 ressources d'apprentissage]

Apache Hive est utilisé pour traiter rapidement et facilement d'énormes quantités de données. Apprenez tout sur cette plateforme puissante dans ce guide ! -

Comment fonctionne un certificat X.509 ?

Les certificats numériques sont importants pour la sécurité et la confidentialité en ligne. Découvrez tout ce que vous devez savoir sur les certificats X.509 grâce à ce guide utile !

Comment fonctionne un certificat X.509 ?

Les certificats numériques sont importants pour la sécurité et la confidentialité en ligne. Découvrez tout ce que vous devez savoir sur les certificats X.509 grâce à ce guide utile ! -

MongoDB vs CouchDB : faites le bon choix

Choisir la bonne base de données à utiliser implique une comparaison entre les options disponibles pour déterminer quelle base de données répond le mieux aux besoins d'une entreprise. Voici comment MongoDB affronte CouchDB en termes de fonctionnalités.

MongoDB vs CouchDB : faites le bon choix

Choisir la bonne base de données à utiliser implique une comparaison entre les options disponibles pour déterminer quelle base de données répond le mieux aux besoins d'une entreprise. Voici comment MongoDB affronte CouchDB en termes de fonctionnalités. -

6 solutions de détection et d'atténuation des bots pour éloigner le trafic malveillant

Vous voulez identifier et stopper les comportements malveillants des bots sur vos sites Web ? Voici les meilleures solutions de détection et d'atténuation des bots pour garantir des performances optimales du site Web.

6 solutions de détection et d'atténuation des bots pour éloigner le trafic malveillant

Vous voulez identifier et stopper les comportements malveillants des bots sur vos sites Web ? Voici les meilleures solutions de détection et d'atténuation des bots pour garantir des performances optimales du site Web. -

Configuration de Pi-Hole sur Linux pour une expérience meilleure et sans publicité

Vous voulez une expérience de navigation sans publicité sur votre ordinateur Linux ? Pi-Hole est un excellent moyen d'atteindre cet objectif. Apprenez à le configurer et à en tirer le meilleur parti dans ce guide !

Configuration de Pi-Hole sur Linux pour une expérience meilleure et sans publicité

Vous voulez une expérience de navigation sans publicité sur votre ordinateur Linux ? Pi-Hole est un excellent moyen d'atteindre cet objectif. Apprenez à le configurer et à en tirer le meilleur parti dans ce guide ! -

7 meilleurs outils BAS pour se préparer aux cyberattaques

Vous voulez protéger votre entreprise contre les cyberattaques ? Voici quelques-uns des meilleurs outils de simulation de violation et d'attaque (BAS) pour vous.

7 meilleurs outils BAS pour se préparer aux cyberattaques

Vous voulez protéger votre entreprise contre les cyberattaques ? Voici quelques-uns des meilleurs outils de simulation de violation et d'attaque (BAS) pour vous. -

Comment installer Google Drive sur Linux et 5 outils pour le faire

Vous voulez essayer Google Drive sur votre bureau Linux ? Ces clients de bureau Linux téléchargeables vous facilitent la tâche !

Comment installer Google Drive sur Linux et 5 outils pour le faire

Vous voulez essayer Google Drive sur votre bureau Linux ? Ces clients de bureau Linux téléchargeables vous facilitent la tâche ! -

Security Content Automation Protocol (SCAP) expliqué en 5 minutes ou moins

Vous souhaitez améliorer la sécurité globale de votre organisation ? Découvrez Security Content Automation Protocol (SCAP) pour détecter et atténuer efficacement les menaces.

Security Content Automation Protocol (SCAP) expliqué en 5 minutes ou moins

Vous souhaitez améliorer la sécurité globale de votre organisation ? Découvrez Security Content Automation Protocol (SCAP) pour détecter et atténuer efficacement les menaces. -

Plus de 30 questions et réponses d'entrevue Linux fréquemment posées [2023]

Vous voulez réussir votre entretien et améliorer vos compétences dans le système d'exploitation Linux ? Jetons un coup d'œil aux questions et réponses fréquemment posées lors des entretiens Linux.

Plus de 30 questions et réponses d'entrevue Linux fréquemment posées [2023]

Vous voulez réussir votre entretien et améliorer vos compétences dans le système d'exploitation Linux ? Jetons un coup d'œil aux questions et réponses fréquemment posées lors des entretiens Linux. -

Programmation dynamique : qu'est-ce que c'est, comment ça marche et ressources d'apprentissage

Apprenez à résoudre un problème d'optimisation avec les techniques puissantes de la programmation dynamique. Comprendre ses cas d'utilisation, ses approches et ses exemples.

Programmation dynamique : qu'est-ce que c'est, comment ça marche et ressources d'apprentissage

Apprenez à résoudre un problème d'optimisation avec les techniques puissantes de la programmation dynamique. Comprendre ses cas d'utilisation, ses approches et ses exemples.

Alimentez votre entreprise

Certains des outils et services pour aider votre entreprise à se développer.

-

Invicti utilise Proof-Based Scanning™ pour vérifier automatiquement les vulnérabilités identifiées et générer des résultats exploitables en quelques heures seulement.Essayez Invicti

-

Web scraping, proxy résidentiel, proxy manager, web unlocker, moteur de recherche et tout ce dont vous avez besoin pour collecter des données Web.Essayez Brightdata

-

Monday.com est un système d'exploitation de travail tout-en-un pour vous aider à gérer les projets, les tâches, le travail, les ventes, le CRM, les opérations, workflowset plus encore.Essayez Monday

-

Intruder est un scanner de vulnérabilités en ligne qui détecte les failles de cybersécurité de votre infrastructure, afin d'éviter des violations de données coûteuses.Essayez Intruder